Ход работ

Поиск источника компрометации

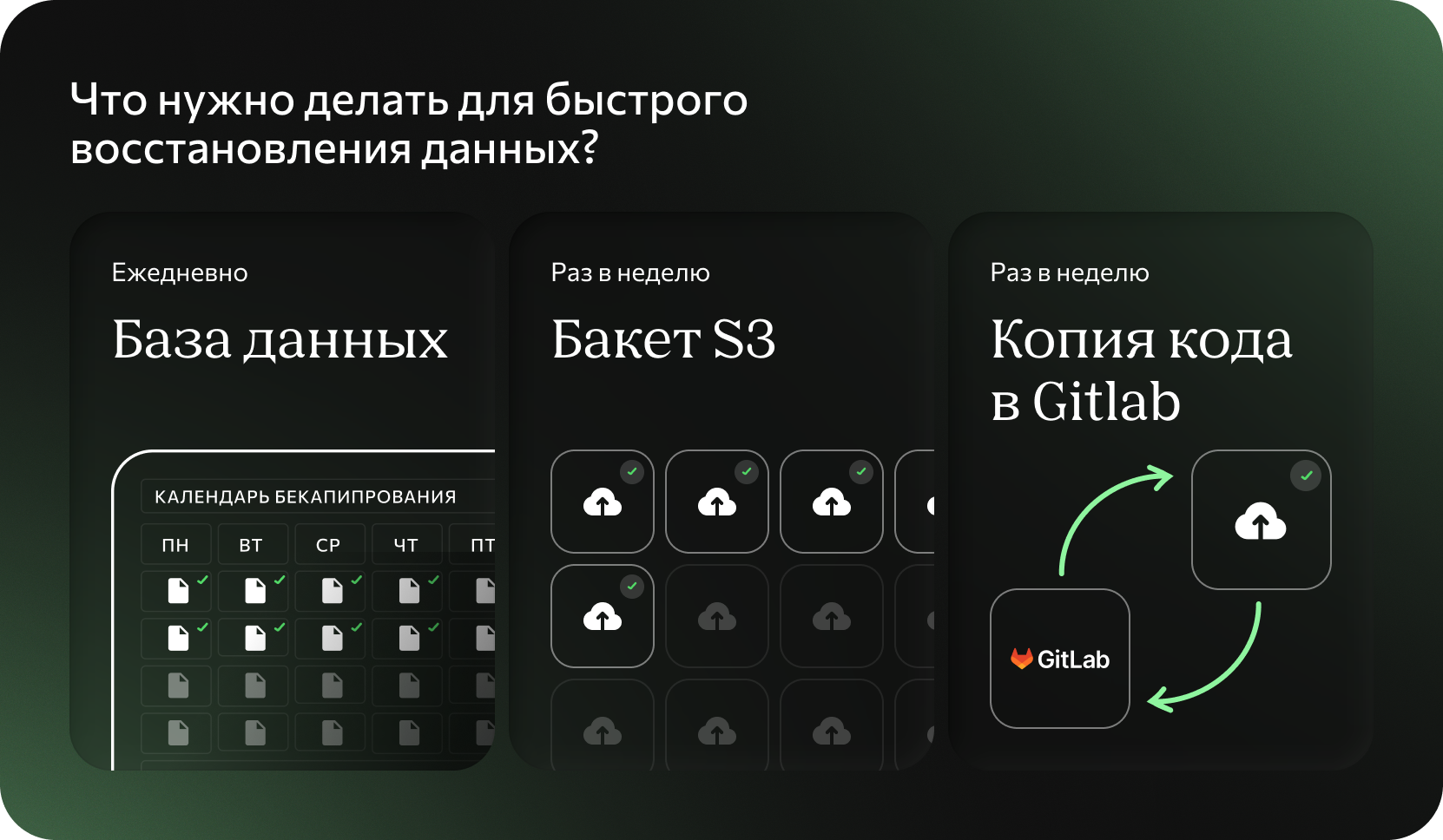

Изначально мы воспринимали исчезновение картинок как случайность. Да, был удален бакет в S3 с картинками (отдельные контейнеры для хранения объектов в объектном хранилище S3), но такое возможно.

Мы действовали по логичному алгоритму:

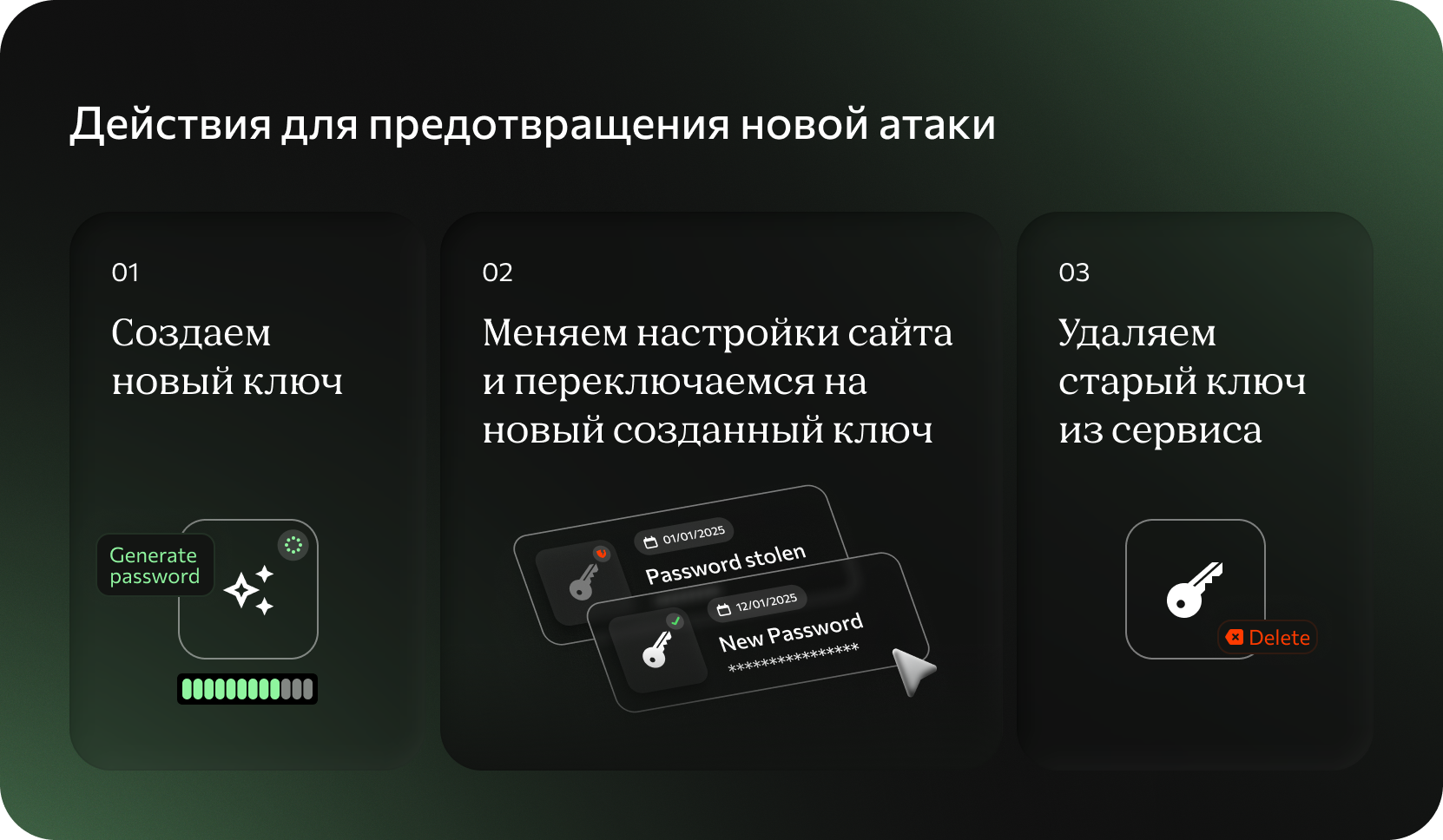

- получили от клиента новые ключи для бакета;

- восстановили картинки;

- вновь обнаружили пропажу;

- проверили скрипты и убедились, что нет скрипта, который бы самостоятельно удалял бакет;

- получили новые ключи; вновь заметили исчезновение картинок;

- подключили свое S3-хранилище, опасаясь, что компрометация происходит на стороне клиента при создании бакета

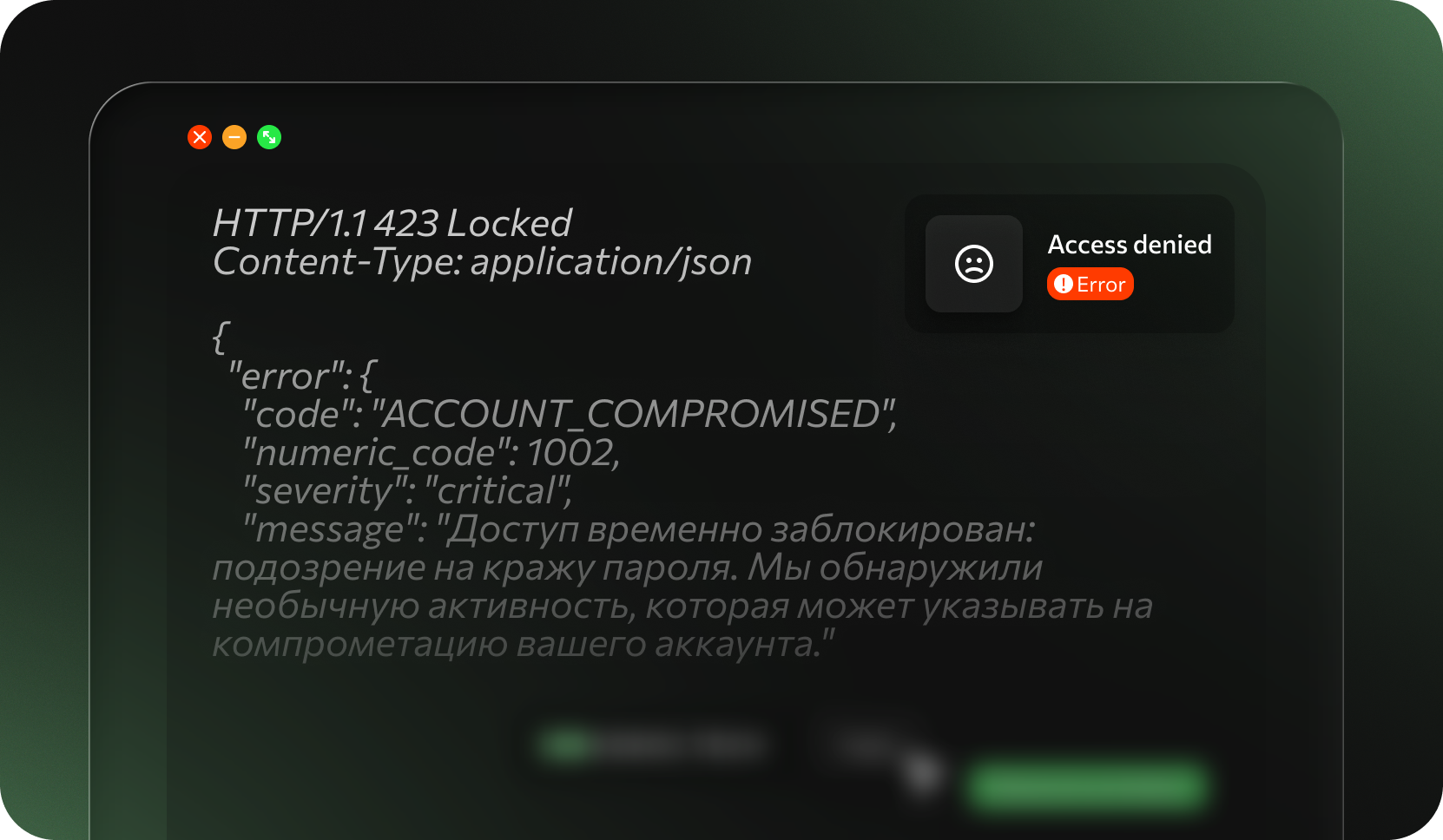

Картинки исчезли в четвертый раз. Повторяющаяся проблема даже после смены ключей и провайдера указывала на целенаправленные действия злоумышленников и на то, что у хакеров есть доступ к системному файлу с паролями.